Manifestare la propria voce online nel corso dei primi anni zero, abitando al contempo un giovane corpo femminile, implicava un costante lavoro di giustificazione. “So quello che sto facendo”, “Non preoccupatevi così tanto per me”, “I giornalisti allarmisti parlano a vanvera”, ma soprattutto “Le persone con cui interagisco sono vere“.

La salienza di questo particolare discorso pubblico, in Italia, è andata scemando in corrispondenza con la diffusione massiccia dei blog e l’ascesa del web 2.0. La progressiva penetrazione di internet nelle vite quotidiane di una consistente fetta della popolazione (il 58%, stando al rapporto European Digital Landscape del 2014) ha contribuito a normalizzare forme di navigazione e utilizzo del web che implicano livelli di rischio che sarebbero stati impensabili quindici anni fa.

La disseminazione di enormi quantità di dati personali è diventata un implicito prezzo da pagare per l’utilizzo dei servizi gratuiti ai quali ci appoggiamo ogni giorno. Essi includono i contenuti che pubblichiamo volontariamente affinché siano disponibili per altri utenti, ma anche i metadata, ovvero informazioni riguardanti come e quando abbiamo postato qualcosa, dove ci trovavamo e che device abbiamo utilizzato per compiere questa azione e via dicendo.

Le nostre tracce digitali sono comunemente utilizzate in forma aggregata per finalità commerciali, come ben dimostrano i contenuti targettizzati (spesso sessisti, se ci siamo dichiarate donne), che punteggiano la nostra navigazione giorno dopo giorno. Sappiamo inoltre che i governi ambiscono ad esercitare un forte controllo sui nostri dati e, in alcuni casi, a censurare selettivamente contenuti ed attività digitali, o a usarle per finalità repressive.

Questo si traduce in scenari degni di un inquietante romanzo sci-fi, come la pratica, già sperimentata da diversi dipartimenti di polizia negli Stati Uniti, chiamata “predictive policing“. Essa consiste nell’utilizzo di un algoritmo per generare liste di soggetti “più propensi a commettere crimini”, che vengono poi messi sotto sorveglianza. Come ha osservato Ingrid Burrington in un articolo dedicato all’ascesa di tale fenomeno, non è difficile immaginare come tali strumenti possano rinsaldare un sistema già dominato da un’ideologia e pratiche razziste.

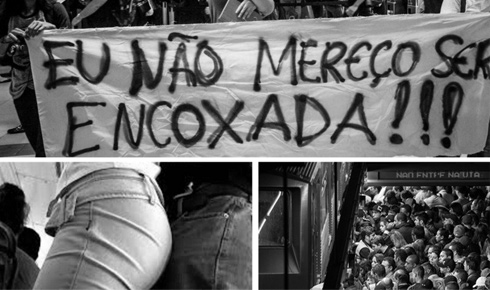

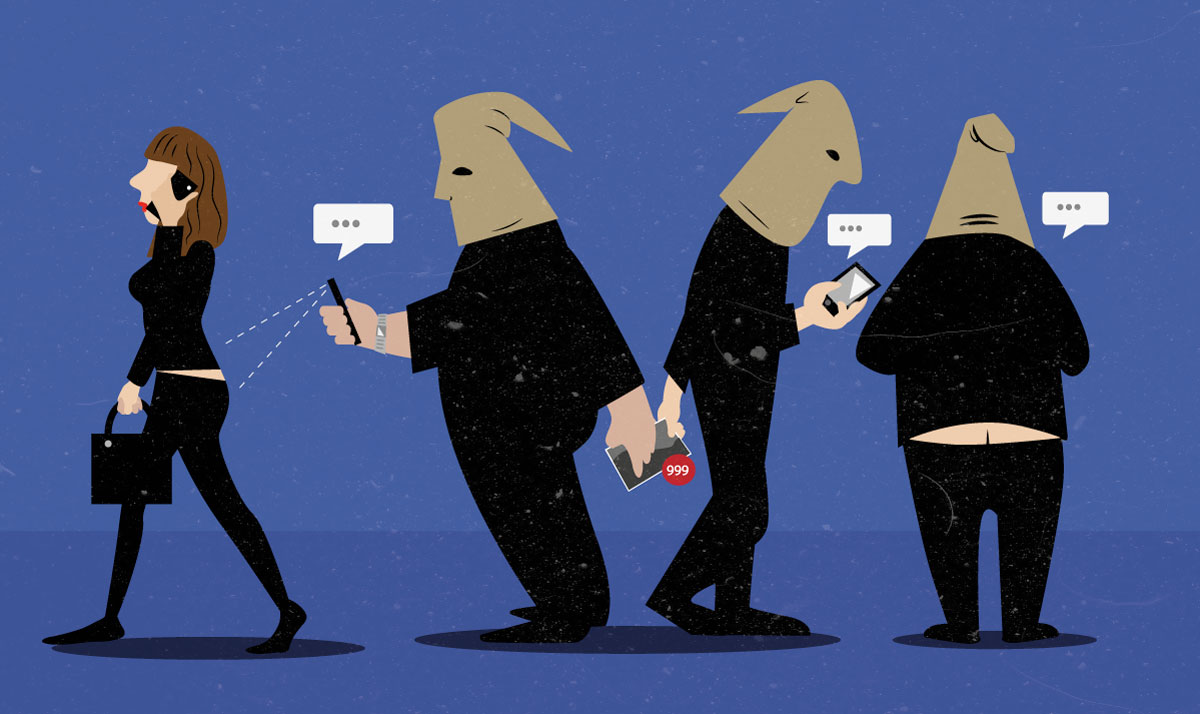

Le tracce digitali ci rendono vulnerabili anche ad attacchi diretti, che possono essere inseriti concettualmente all’interno del calderone della violenza di genere. Ogni giorno, infatti, rischiamo che informazioni, fotografie e altri materiali privati vengano esposti contro la nostra volontà e utilizzati contro di noi. Le forme di violenza che fanno della rete il proprio veicolo colpiscono secondo pattern non dissimili da quelli osservabili offline, spesso amplificando il razzismo, il sessismo, la transfobia, l’omofobia e l’abilismo presenti nella nostra cultura.

Intervenire non è sempre semplice, ma esistono strategie e strumenti che possiamo utilizzare per alzare i nostri livelli di protezione e avere maggiore consapevolezza sulla nostra traccia digitale. Oggi vi propongo una piccola e non esaustiva guida che può fungere da punto di partenza per mettere in sicurezza i vostri account e le vostre comunicazioni.

Identità multiple

Il primo passo da fare è mettersi nell’ordine delle idee di adottare diverse identità. Alcune di esse fungeranno da facciata pubblica, altre saranno più celate, ed altre ancora diverranno strumenti usa a getta.

Utilizzare diverse identità “scollegate” tra di loro ha il vantaggio di rendere più difficile una ricostruzione completa delle nostre azioni e preferenze. Se agiremo con le dovute precauzioni, avremo modo di ottenere una vera e propria separazione di pubblici, particolarmente utile a chi desideri esprimersi con libertà online, senza che questo, ad esempio, scalfisca la reputazione dell’identità che utilizzeremo cercando lavoro.

Creare diversi account sullo stesso social network è una buona strategia. Ognuno di essi sarà tarato su scopi e pubblici specifici. Ad esempio, uno per la rete professionale e uno per quella amicale. Inoltre, se vi dedicate all’attivismo, può essere utile avere un terzo account totalmente separato dagli altri, onde evitare agili identificazioni, e soprattutto per tutelarvi.

Tips:

– Quando sarete a corto di idee per nomi, indirizzi e numeri di telefono falsi, fate buon uso di un buon generatore di identità come fakena.me.

– Per ricordare tutti i dati d’accesso ai vostri account, potete usare uno strumento creato appositamente per questo scopo. Uno dei più diffusi e ben valutati è LastPass.

Tor

Per assicurarvi che le vostre identità siano realmente scollegate, è bene usare indirizzi email, nominativi e password diverse per ciascuna di esse. Il passo successivo consiste nell’usare Tor per creare ogni nuovo account che vogliamo proteggere.

Tor è un browser molto semplice da usare che fu creato per rendere difficile l’analisi del traffico e anonimizzare le connessioni in uscita. A differenza dei suoi colleghi più diffusi (Chrome, Firefox, Safari e compagnia bella), Tor ha il potere di nascondere la nostra navigazione a chiunque intenda osservarla. Tenerlo sempre sotto mano è una buona mossa.

Password

Onde impedire alle persone malintenzionate di violare la privacy, è bene adottare il credo delle password ardue da indovinare. Questo significa dire addio al nostro anno di nascita, al nome del gatto della nostra infanzia e a qualsiasi altra sequenza di caratteri scontata.

Dato che creare password difficili significa anche che poi non avremo modo di ricordarcele a memoria, è opportuno usare dei generatori e salvarle nella nostra rubrica. All’inizio può sembrare un lavoro improbo, e in un certo senso lo è, ma avere a disposizione un piccolo strumento che funga da memoria e che vi suggerisca, di sito in sito, quali sono i dati d’accesso da utilizzare è solo un altro modo, più sicuro, di navigare. Nel giro di qualche settimana vi abituerete e non ci farete più caso. Promesso.

2-Factor Authentication

Le password però non sono sempre sufficienti. Per avere la certezza che nessuno sia osservando le nostre mosse, è bene alzare le difese grazie alle magie della 2-Factor Authentication. In sostanza, significa che, onde accedere ad un determinato account, non sarà sufficiente inserire la password corretta, ma che bisognerà compiere una seconda azione di verifica. In molti casi, questo si traduce nell’invio automatico di un codice al nostro telefono via sms. Esso fungerà da chiave d’accesso definitiva.

Sfortunatamente non tutti i siti che usiamo di frequente offrono questa opzione. Facebook e Twitter, ad esempio, permettono la 2FA, mentre Instagram no.

Tips:

– Two Factor Auth List, come suggerisce il nome, è una lista molto esaustiva dei siti che supportano e non supportanto la 2FA.

Due cose da tenere a mente

La prima cosa da tenere a mente, che andrebbe segnalata tramite incisione sui muri delle nostre città, è che Whatsapp funziona senza bisogno di una password. Questo è un dato facile da dimenticare, cui si può porre rimedio cambiando messaggistica (una valida alternativa è Telegram) o installando un’app che apponga una verifica all’apertura di Whatsapp. Violare Whatsapp è semplicissimo, e anche l’ultimo degli stolti, grazie ad una ricerchina su Google, potrebbe riuscire a visualizzare le nostre conversazioni ed immagini. Non scordatelo!

La seconda cosa da tenere a mente è che molte delle Privacy Policy che accettiamo quando ci registriamo su un sito sono a dir poco terrificanti. L’abitudine ci porta a bypassarle pensando ad altro, ma sarebbe bene soppesarle almeno un po’. Me and My Shadow ha messo a disposizione qualche esempio di Privacy Policy con evidenziature sui punti più interessanti. Suggerisco di dare un’occhiata ad almeno una di esse, per mettere a fuoco la quantità e la qualità dei dati che accettiamo di regalare sottoscrivendole.

Altre utili guide e risorse dedicate alla cybersecurity

Questa guida, dichiaratamente piccolissima, vuole essere un punto di partenza e niente di più. Se l’argomento della cybersecurity vi attira, vi suggerisco di proseguire la lettura e la sperimentazione del metodo migliore per proteggervi su queste pagine:

Speak Up & Stay Safe(r):A Guide to Protecting Yourself From Online Harassment

Zen and the art of making tech work for you

Chatting in Secret While We’re All Geing Watched

Safer Nudes zine (link alla versione inglese in fondo alla pagina)

pixelrust

2 Febbraio

Complimentoni: argomento importante, ottime argomentazioni, link e documentazione azzeccati e precisi.